鴻海集團數位認證驚傳遭國際恐怖份子盜用。電腦防毒軟體商卡巴斯基總部最新報告指出,卡巴斯基實驗室已注意到,以色列間諜疑似駭進伊朗核子計畫外交談判主辦飯店,似乎已鎖定鴻海旗下富士康,規劃竊取其數位認證,建議相關科技廠提高警覺。

數位認證類似金鑰憑證,駭客用此數位認證登錄該飯店系統,計劃假藉鴻海旗下富士康的身分登錄網站,讓鴻海集團意外無端捲入恐怖組織駭客的計畫當中。

外電報導,卡巴斯基實驗室全球研究與分析團隊總監Costin Raiu表示,這款被稱為「Duqu 2.0」的惡意軟體偽裝成來自富士康的認證軟體,「Duqu 2.0」惡意軟體攻擊讓人擔憂,因為破壞傳統對於數位認證的信賴。

Raiu指出,已連繫富士康相關訊息,但尚未收到對方回覆,並連繫官方相關認證機構提醒注意。卡巴斯基指出,尚未發現其他駭客工具使用同樣富士康數位認證。

卡巴斯基實驗室在最新報告也揭露,富士康主要客戶包含宏碁、亞馬遜、蘋果、思科、惠普、華為、小米等,必須注意相關電子簽證的駭客風險。

市場人士分析,身分被盜用是近期網路常見的問題,像是社群網站平台提供上千種電腦遊戲、心理測驗等應用程式,其中隱藏許多陷阱,有可能導致個人資料外洩等情形。這次事件是卡巴斯基主動對外發布新聞稿,鴻海集團是否真的被竊取數位認證、被不肖人士用以登入其他網站,則是鴻海負責資安部門必須確認的問題。

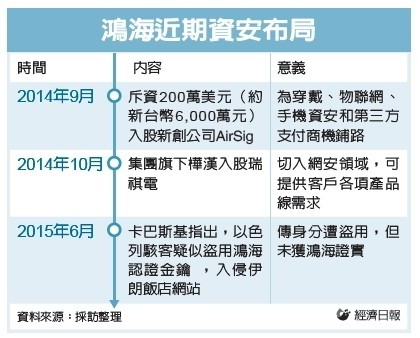

積極布局 高築資安牆鴻海集團近年意識到物聯網時代來臨之後,資安將是重要議題,因此積極在相關領域布局,不僅投資有「空中簽名解碼」技術的AirSig新創公司之外,旗下樺漢今年也進軍網路安全平台市場。

鴻海去年斥資200萬美元(約新台幣6,000萬元)入股新創公司AirSig。市場預期,未來此新技術可望應用在鴻海代工客戶富可視(InFocus)及小米等智能終端產品上,為集團跨足穿戴、物聯網、手機資安和第三方支付商機鋪路。

此外,鴻海旗下樺漢去年入股瑞傳旗下瑞祺電通,正式跨入網路安全領域。瑞祺電強打網安產品,搶搭相關商機,加上全球駭客事件頻傳,讓全球各大銀行、政府機關等更重視資安議題,鴻海集團因而發下豪語,要在三年之內,將瑞祺電打造成工業電腦業界當中的網通領域應用龍頭。

據了解,物聯網時代來臨之後,包含工廠設備、機器人,到家庭內的冰箱、冷氣等端裝置都會連上網路,成為駭客覬覦侵入的對象,帶動資安商機大開。鴻海看準此趨勢,積極布局,旗下樺漢近期陸續奪下國際大客戶訂單,相關訂單效益可望於今年底至明年發酵。