歡迎蒞臨!

各類產品詳細資訊歡迎來信洽詢

套裝電腦(大台北地區)至府安裝

-

2016-05-21 09:53:36

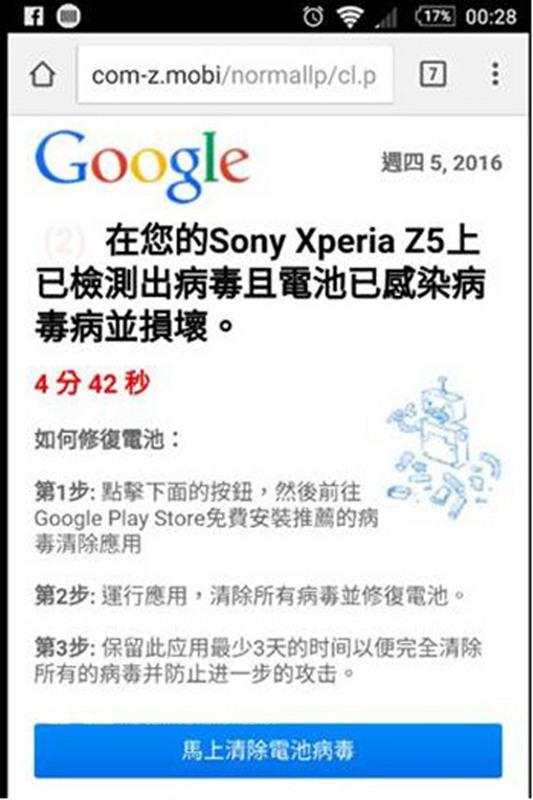

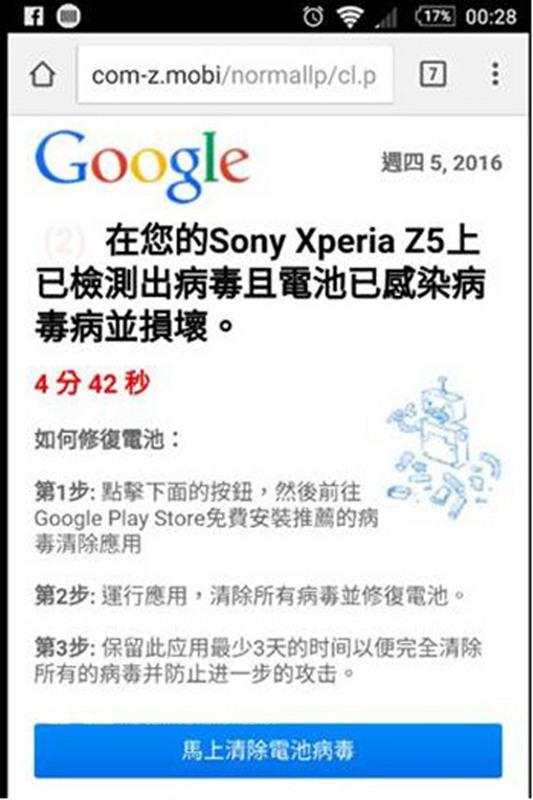

(中央社記者吳家豪台北21日電)資安廠商趨勢科技的研究團隊發現,Google Play商店上出現一個會顯示惡意廣告的手電筒程式,不僅為使用者帶來困擾,更會欺騙使用者說他們的手機感染了病毒。

趨勢科技表示,該手電筒程式名為Super-Bright LED Flashlight,儘管程式本身是安全的,但當使用者執行程式時,卻會開啟一個網頁告訴使用者他們的裝置已經感染了病毒,並且電池已損壞,並建議使用者安裝一個Android最佳化及防毒程式來解決這些問題,藉此提升此App的下載量。

趨勢科技的研究發現,這惡意廣告並非程式本身所為,並已通知Google Play和其他Super-Bright LED Flashlight所上架的應用程式商店,請他們留意這問題。

趨勢科技指出,應用程式開發者也應隨時注意任何可能影響其產品信譽的情況,程式開發者在挑選網路廣告時可選擇信譽良好的廠商,才不會讓惡意廣告出現在自己的程式上;一旦應用程式出現惡意行為,很可能就會被列入黑名單當中。

趨勢科技建議,使用者可在行動裝置上安裝一套值得信賴的行動資安軟體,例如趨勢科技安全達人,來防範惡意程式及其他威脅。

查看(346)

評論(0)

收藏

推薦

-

2015-11-11 16:06:53

雲林電腦業者發現近月有上百人的電腦被「綁票病毒」入侵,圖片、文字與影音檔全被鎖死,再以對話框要求匯三百美金到國外帳戶才解鎖,受害人罵聲連連,痛批「綁匪」太可惡。

雲林縣電腦公會理事長黃州町說,勒索軟體CryptoLocker利用電子郵件廣泛寄送,收信人若打開連結就可能中毐,電腦檔案會被「打包」加密,要求付款,形同綁票勒索。

八位數密碼有太多組合,可能要運算一至二年才能解開。黃州町建議民眾備份電腦資料,安裝防毒軟體,不要下載不明軟體,以免受害;因為一旦被綁票病毒入侵,解決方式只有重灌電腦,資料全沒了。

「哇,慘了!」石化廠張姓員工的筆電中毒,送到黃州町經營的資訊社維修,黃發現是勒索軟體中毒,電腦硬碟要重灌才能使用。由於公司資料和家庭出遊照片在筆電裡,張懊惱不已。

勒索軟體「作案」模式是侵入民眾電腦後,會搜索電腦重要檔案「打包」,再用「RSA-2048公鑰」加密,解密鑰匙儲存在網路不知名伺服器,讓人難以解密。

病毒軟體初期向受害人勒索一百美金,可能有人付款,散播者食髓知味,近期把勒索金額提高到三百美金。受害人若未在指定時間交付贖金,伺服器就會把密鑰刪除,恐永遠無解。據了解,已有多所學校或機關發出警訊,提醒相關人士防範中毒。

救國團電腦老師沈浩宇指出,勒索軟體中毒最快的處理方式是重灌硬碟,資料無法保存。建議民眾要把電腦重要資料備份在外接型硬碟,確保資訊安全。

老掉牙的問題~

平時要有備份資料的習慣~以防萬一~~

PS.手機~行動裝置~更是要注意~

查看(420)

評論(0)

收藏

推薦

-

2015-07-13 19:52:36

趨勢科技近期發現一個Adobe Flash嚴重漏洞CVE-2015-5119,此漏洞影響遍及至所有版本的Adobe Flash。一旦Adobe Flash遭入侵後,電腦可能會當掉,駭客也將可能取得受害系統的控制權。Adobe已發布一則安全公告並建議用戶儘速套用安全性更新。根據趨勢科技主動式雲端截毒技術的資料研究,Angler攻擊套件與Nuclear攻擊套件皆已可攻擊此漏洞;此外,Neutrino攻擊套件也具備同樣能力。趨勢科技資深技術顧問簡勝財表示:「近期對台灣用戶造成重大影響的勒索軟體(Ransomware),也可能透過此漏洞進行攻擊,針對重要檔案進行加密並要求受害者支付贖金,以取得解密金鑰。同時,趨勢科技也觀察到已經有部分台灣網站遭受駭客入侵,利用此漏洞植入後門程式。趨勢科技提醒用戶務必更新 Adobe Flash,並啟用趨勢科技網頁信譽評等服務,即可攔截這些受駭網站,避免遭受惡意攻擊。」對於以上情況,趨勢科技已有解決方案防護用戶免遭此漏洞攻擊:1. 趨勢科技Deep Security及Vulnerability Protection(原OfficeScan中的IDF模組):請將防護規則保持更新,即可提供多一層的防護。尤其趨勢科技更釋出最新主動式防護規則: Deep Packet Inspection (DPI) rule 1006824 – Adobe Flash Actionscrīpt3 ByteArray Use After Free Vulnerability。2.趨勢科技Deep Discovery中的Sandbox with scrīpt Analyzer engine,無須更新掃瞄引擎或病毒碼即可依據惡意行為模式偵測此類威脅。3. 在OfficeScan、Worry-Free Business Security、PC-cillin等端點防護產品中的Browser Exploit Prevention (BEP) 可以封鎖針對網站的惡意攻擊。此功能可保護瀏覽器或相關附加元件不受攻擊。4.啟用趨勢科技網頁信譽評等服務(WRS),攔截受駭網站。趨勢科技強烈建議用戶儘速安裝原廠所釋出的安全性更新或修補程式,針對此漏洞攻擊詳細資訊請參考趨勢科技部落格。(中時電子報)FLASH官方下在更新網址 : https://get.adobe.com/tw/flashplayer/

PS.附加檔案如不需要建議不選擇(取消打勾)

查看(533)

評論(0)

收藏

推薦

-

2012-04-09 19:33:58

| 弱點通告:Apple iOS 存在多個弱點,請使用者儘速更新! |

| |

| |

|

2012/04/09 |

|

| |

風險等級: |

高度威脅 |

|

| |

摘 要: |

Apple iOS 存在多個弱點,惡意人士可透過引誘使用者瀏覽事先建立的惡意網頁後,便可執行任意程式碼、提升權限、規避部份安全限制等讓使用者系統受駭之安全性弱點。 目前已知會受到影響的版本為Apple iOS 5.x (for iPhone 3GS(含)之後 /iPad /iPod touch)之前版本,中華電信SOC 建議使用者應儘速上網更新,以降低受駭風險。

|

|

| |

影響系統 : |

Apple iOS 5.x (for iPhone 3GS (含)之後/iPad /iPod touch) |

|

| |

解決辦法: |

手動下載安裝: Apple iOS 5.1 (含)之後的版本 |

詳細描述

|

|

| |

細節描述: |

Apple 近日對Apple iOS 發布多項弱點,該弱點起因於 (1)藉由引誘使用者進入惡意網站,處理URL 時CFNetwork 的元件所產生的錯誤可能造成敏感資訊暴露。 (2)安裝惡意製作的磁碟映象,會造成HFS 元件處理的HFS 目錄文件時產生的整數下溢錯誤(integer underflow) 。 (3)不當處理系統除錯呼叫,在kernal 所產生的邏輯錯誤,可利用來繞過沙箱的限制。 (4)處理的DNS 資源記錄時,libresolv 函式庫所產生的整數溢位(integer overflow) 錯誤,可能造成堆積記憶體毀損(corrupt heap memory) 。 (5)處理幻燈片撥打手勢時,密碼鎖元件內的競爭條件(race condition) 錯誤,可利用來繞過螢幕密碼鎖。 (6)在Safari 隱私瀏覽模式不當使用pushState 或replaceState Javascrīpt 方法預防某些網站的瀏覽紀錄。 (7)處理語音命令時,Siri 元件的錯誤,可以繞過螢幕鎖和打開任意收件人郵件。

惡意人士可透過引誘使用者瀏覽事先建立的惡意網頁後,便可執行任意程式碼、洩露機敏性資訊、規避部份安全限制。中華電信SOC 在此建議使用者應儘速上網下載更新,並勿隨意瀏覽來源不明的網頁以及開啟郵件附加檔案,以降低受駭風險。 |

|

| |

參考資訊: |

Apple

Secunia | |

查看(902)

評論(4)

收藏

推薦

-

2011-01-13 15:53:06

微軟發佈了兩個公告用於修補三個安全漏洞,影響範圍包括所有的視窗作業系統。根據資安軟體供應商的訊息,其中一個最嚴重的漏洞是透過惡意網站的下載所導致的一連串危害。

該資安漏洞包含在MS11-002當中,而消息來源則是自風險資料供應商 TippingPoint Zero Day Initiative 組織。其中至少包含兩個獨立發生於MDAC (Microsoft Data Access Components)的漏洞,並警告 MDAC 在驗證第三方API使用與記憶體的配置上有安全問題。

微軟將這視為Windows XP,Windows Vista,Windows 7 視窗版本的「嚴重」問題,而在Windows Server 2003,Windows Server 2008,Windows Server 2008 R2 上嚴重等級則被標定為「重要」。

另一個 MS11-001 公告則是針對Windows Backup Manager 軟體所發現的漏洞,該問題發生於如果使用者打開同個網路目錄內針對 Windows Backup Manager 特別打造的函式庫檔案,便可以取得遠端執行的權利。

對於攻擊者來說,讓使用者瀏覽一個不被信任的WebDAV檔案伺服器位置,並且打開紀錄檔案,便會讀入特製的函式庫達成遠端執行的目的,目前該漏洞對於所有的Windows Vista都列為重要的等級。

Qualys公司的CTO提供了更詳細的說明:

MS11-001提供了Windosw Backup Tool 在動態函式庫預先載入上的問題,但是僅會對於 Windows Vista發生重要的影響,這與去年八月至今在動態函式庫預先載入的問題類似,許多會導致問題的應用程式也都已經被點名。該漏洞在 SA41122 修正當中已經解決。

本月週二的修正更新相對上來說算是輕微的問題,Windows 使用者要另外多注意本月還有五個沒有被註明的IE瀏覽器與繪圖著色漏洞存在。

查看(752)

評論(0)

收藏

推薦