日曆

| |||||||||

| 日 | 一 | 二 | 三 | 四 | 五 | 六 | |||

| 1 | 2 | 3 | 4 | 5 | 6 | 7 | |||

| 8 | 9 | 10 | 11 | 12 | 13 | 14 | |||

| 15 | 16 | 17 | 18 | 19 | 20 | 21 | |||

| 22 | 23 | 24 | 25 | 26 | 27 | 28 | |||

| 29 | 30 | 31 | |||||||

存檔

搜索標題

音樂欣賞

統計信息

- 訪問量: 4427

- 日誌數: 73

- 圖片數: 3

- 商品數: 4

- 文件數: 1

- 書籤數: 1

- 建立時間: 2007-01-30

- 更新時間: 2017-05-15

我的最新日誌

-

有效防範您被勒索並成為小白老鼠...

2017-5-15

重要~~~

為不成為付$$$的小白老鼠...

1.來源不明之檔案不要亂動"開"

(包含網站~大多為影音娛樂網)2.養成備份習慣

(講了八百年...)3.時常會有安裝更新之程式

請先至該程式所在官網更新,

如再出現不予理會...例如:

JAVA 台灣更新官網

https://java.com/zh_TW/download/FLASH 台灣更新官網

https://get.adobe.com/tw/flashplayer/微軟

請使用本身系統 Windows Update 代理程式

(如果您不是合法版本不要更新~嘿嘿嘿~~~) -

如何抵擋Tb級DDoS攻擊

2016-12-18

QUOTE:

臺灣單一企業絕對擋不住Tb級DDoS攻擊,即便有ISP業者幫忙,面對Tb級攻擊流量,也必須有好的聯防機制,才能有效阻擋

在美國東部發生大規模DDoS攻擊當天,也就是臺灣時間10月21日一早,中華電信數據通信分公司資安處處長洪進福就接到來自國安體系的詢問電話。

因為這起攻擊規模估計超過1Tbps,中華電信是臺灣最大的ISP業者,同時也維運政府骨幹網路以及學術網路,所以,連電信主管機關NCC及行政院資安處都很關心一個問題,如果這樣的Tb級DDoS攻擊一旦在臺灣爆發,臺灣是否有能力阻擋呢?

「若臺灣企業只靠自己沒有能力擋住Tb級DDoS攻擊,」不過,若臺灣企業真的遇到了這類攻擊,洪進福的答案是「可以」,但得透過多種手法和聯防來防禦。他解釋,單一企業擋不住必須尋求ISP業者協助,但就單一ISP業者面對如此這樣大規模的攻擊時,必須要做到區域聯防,就能擋住這樣大規模、大流量的DDoS攻擊。

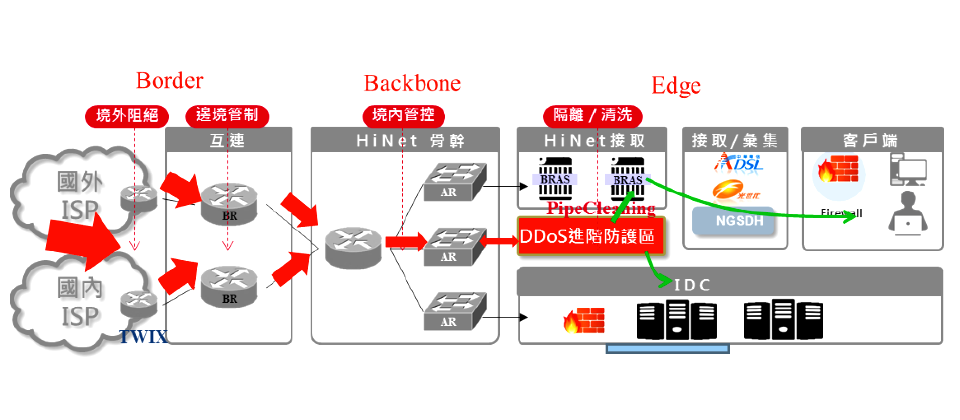

阻擋Tb級DDoS攻擊,有賴上游清洗和下游阻擋機制

資安專家劉俊雄指出,面對DDoS攻擊,包括企業和ISP業者多數無法做到完全的防禦,大部分都從減緩DDoS攻擊的強度著手,要做到有效減緩,「上游就必須有流量清洗機制,下游則必須要有防禦機制去阻擋。」他說。

洪進福也同意這樣的觀點,他表示,中華電信本身則是採取多層次的縱深防禦機制,來防堵和抵擋這類的DDoS攻擊,可以根據攻擊來源和規模,選擇最合適的阻擋方式,包括:Border端可以採取境外阻絕和邊境管制的作法;Backbone骨幹端則可以採用境內管控;Edge端則做到DDoS隔離清洗服務。

洪進福進一步解釋,有些線路是從國外的ISP連進來臺灣,有些則是從國內的ISP線路連進來,國內的ISP線路就會透過臺灣網際網路交換中心(TWIX)連接,中華電信的線路就會去銜接這兩種國外和國內的ISP線路,並在銜接兩種線路的地方做防堵。

如果這樣的DDoS攻擊是從海外的ISP業者連進來,已經影響到臺灣像是海纜的頻寬使用,臺灣ISP業者可以利用遠端驅動工具,並且呼叫Tier 1的ISP業者進行聯防,把DDoS攻擊在境外阻擋完畢;有些時候,ISP業者也會利用Black Hole(黑洞)的機制,把遭受到攻擊的用戶IP路由導入黑洞,無法從外部存取到這個網站服務,藉此保全ISP業者其他客戶的安全性;如果這些DDoS攻擊影響到國內網路安全,ISP業者也會利用網路存取控制工具搭配邊境管制的手法,阻擋這些DDoS攻擊的封包影響臺灣的用戶。

有些時候,DDoS攻擊太大量時,境外阻絕或邊境控管阻擋不住,還是進到臺灣的網路骨幹,或者是攻擊是來自臺灣內部時,則可以進行骨幹內部的管控,透過限制頻寬的方式,將攻擊封包黑洞或者是把這些封包Drop掉。

洪進福表示,一旦這些DDoS攻擊已經兵臨城下,影響到用戶端的網路服務時,就可以透過DDoS隔離清洗的方式,把遭受攻擊的流量導入隔離清洗區,透過網路設備進行規則式攻擊流量的過濾,並分析一些惡意封包的攻擊行為模式進行阻擋,也可以限制連線數量並作攻擊分析,也可以透過客製化防護等措施,讓攻擊用戶網路服務的流量,可以大部分都被過濾掉,確保用戶網路服務的安全和穩定。

臺灣因為電信等基礎網路建設普及,有許多對外連線的網路接口,劉俊雄表示,即便臺灣不幸遭到大規模的DDoS攻擊,還有可能免於因為網路癱瘓,導致網路鎖國的狀態。

物聯網裝置成DDoS幫凶情況日益嚴重

從物聯網裝置的普及,以及惡意程式作者可以操控物聯網裝置的惡意程式Mirai開源釋出後,連帶使得這類物聯網裝置發動DDoS攻擊的事件增多,可以預期,「即便到2017年,這樣的物聯網DDoS攻擊規模和數量,絕對只會更多而不會減少。」洪進福說。

為了減少Mirai惡意程式或是其他殭屍網路程式對於IoT裝置威脅,已經有國家政府提供相關的準則,呼籲IoT製造商應該提高IoT裝置的安全性,像是美國政府已經在今年11月時,對外發表一份保護IoT策略準則(Strategic Principles for Securing the Internet of Things),藉此呼籲IoT生態體系業者,應該在設計、 生產及使用IoT裝置系統時,應該負起保障IoT安全的責任。

然而,洪進福認為,美國雖然有提出相關IoT裝置安全準則,但是沒有法令的規範,僅對IoT廠商呼籲是難以減少殭屍網路程式感染IoT裝置的威脅,而且,目前許多IoT裝置似乎沒有擁有自動韌體更新功能(簡稱FOTA),如果都沒有這些相關防護措施和規範,透過IoT裝置發動的DDoS攻擊還是會持續發生。

文⊙黃彥棻、黃泓瑜 http://www.ithome.com.tw/news/110137

-

201404 病毒通告

2014-4-10

弱點通告:微軟發佈4月份安全性公告,請儘速更新! 2014/04/10風險等級: 高度威脅 摘 要: - 微軟本週發佈 04 月份重要安全性更新共 4 個,摘要說明如下:

影響系統 : - Windows 作業系統與元件:

- Windows XP Service Pack 3

- Windows XP Professional x64 Edition Service Pack 2

- Windows Server 2003 Service Pack 2

- Windows Server 2003 x64 Edition Service Pack 2

- Windows Server 2003 SP2 for Itanium-based Systems

- Windows Vista Service Pack 2

- Windows Vista x64 Edition Service Pack 2

- Windows Server 2008 for 32-bit Systems, R2 and SP2

- Windows Server 2008 for x64-based Systems, R2 and SP1

- Windows Server 2008 for Itanium-based Systems, R2 and SP1

- Windows 7 x32 Service Pack 1

- Windows 7 x64 Service Pack 1

- Windows 8 x32

- Windows 8 x64

- Windows 8.1 x32

- Windows 8.1 x64

- Windows Server 2012

- Windows RT

- Windows RT 8.1

- Windows Server 2008 for 32-bit Systems, R2 and SP1(Server Core 安裝)

- Windows Server 2008 for x64-based Systems, R2 and SP1(Server Core 安裝)

- Windows Server 2012 (Server Core 安裝)

- Windows Server 2012 R2 (Server Core 安裝)

- Microsoft Office 套件及軟體:

- Microsoft Office 2003 Service Pack 3

- Microsoft Office 2007 Service Pack 3

- Microsoft Office 2010 Service Pack 1 x32

- Microsoft Office 2010 Service Pack 2 x32

- Microsoft Office 2010 Service Pack 1 x64

- Microsoft Office 2010 Service Pack 2 x64

- Microsoft Office 2013 x32

- Microsoft Office 2013 Service Pack 1 x32

- Microsoft Office 2013 x64

- Microsoft Office 2013 Service Pack 1 x64

- Microsoft Office 2013 RT

- Microsoft Office 2013 RT Service Pack 1

- Microsoft Office for Mac 2011

- Microsoft Word Viewer

- Microsoft Office 相容性套件 Service Pack 3

- MMicrosoft Office Services 和 Web Apps:

- Microsoft SharePoint Server 2010 Service Pack 1

- Microsoft SharePoint Server 2010 Service Pack 2

- Microsoft SharePoint Server 2013

- Microsoft SharePoint Server 2013 Service Pack 1

- Microsoft Office Web Apps 2010 Service Pack 1

- Microsoft Office Web Apps 2010 Service Pack 2

- Microsoft Office Web Apps 2013

- Microsoft Office Web Apps 2013 Service Pack 1

解決辦法: 詳細資訊請參考微軟官方網站

細節描述: 詳細資訊請參考微軟官方網站 參考資訊: Microsoft

-

201403 病毒通告

2014-3-17

弱點通告:Wireshark 存在系統存取的弱點,請使用者儘速更新! 2014/03/17

風險等級: 高度威脅 摘 要: Wireshark 存在系統存取等多重弱點,惡意人士可透過這些弱點進行DoS 攻擊,得以在用戶系統執行任意程式碼、洩露機敏性資訊、規避部份安全限制。目前已知會受到影響的版本為Wireshark 1.10.0 到 1.10.5版本、Wireshark 1.8.0 到 1.8.12版本,中華電信SOC 建議使用者應儘速上網更新,以降低受駭風險。 影響系統 : Wireshark 1.10.0 到 1.10.5版本 Wireshark 1.8.0 到 1.8.12版本 解決辦法: 手動下載安裝: Wireshark 1.10.6 Wireshark 1.8.13 細節描述: Wireshark 存在多重弱點,弱點分別為:(1)NFS 解析器(NFS dissector) 、M3UA 解析器(M3UA dissector) 、RLC 解析器(RLC dissector) 內的錯誤可能導致程序中止。(2)可利用MPEG 檔案分析器內的錯誤,透過特製的封包追蹤檔來造成緩衝區溢位攻擊並執行任意程式碼。

惡意人士透過引誘使用者瀏覽事先建立的惡意網頁或開啟事先建立的惡意文件後,便可規避部份安全限制取得特權訪問受影響的系統,可能導致使用者敏感資料外洩、損害受害者電腦系統。中華電信SOC 建議使用者應儘速上網更新,並勿隨意瀏覽來源不明的網頁以及開啟郵件附加檔案,以降低受駭風險。參考資訊: Wireshark

Secunia -

201307 病毒通告

2013-7-10

弱點通告:微軟發佈7月份安全性公告,請儘速更新! 2013/07/10

風險等級: 高度威脅 摘 要: - 微軟本週發佈 7月份重要安全性更新共 7 個,摘要說明如下:

- ms13-052 .NET Framework 和 Silverlight 中的資訊安全風險可能會允許遠端執行程式碼 (2861561)

嚴重等級:重大 - ms13-053 Windows 核心模式驅動程式中的資訊安全風險可能會允許遠端執行程式碼 (2850851)

嚴重等級:重大 - ms13-054 GDI+ 中的資訊安全風險可能會允許遠端執行程式碼 (2848295)

嚴重等級:重大 - ms13-055 Internet Explorer 積存資訊安全更新 (2846071)

嚴重等級:重大 - ms13-056 Microsoft DirectShow 中的資訊安全風險可能會允許遠端執行程式碼 (2845187)

嚴重等級:重大 - ms13-057 Windows Media Format Runtime 中的資訊安全風險可能會允許遠端執行程式碼 (2847883)

嚴重等級:重大 - ms13-058 Windows Defender 中的資訊安全風險可能會允許權限提高 (2847927)

嚴重等級:重要

影響系統 : - Windows 作業系統與元件:

- Windows XP Service Pack 3

- Windows XP Professional x64 Edition Service Pack 2

- Windows Server 2003 Service Pack 2

- Windows Server 2003 x64 Edition Service Pack 2

- Windows Server 2003 SP2 for Itanium-based Systems

- Windows Vista Service Pack 2

- Windows Vista x64 Edition Service Pack 2

- Windows Server 2008 for 32-bit Systems, R2 and SP2

- Windows Server 2008 for x64-based Systems, R2 and SP1

- Windows Server 2008 for Itanium-based Systems, R2 and SP1

- Windows 7 x32

- Windows 7 x64

- Windows 7 x32 Service Pack 1

- Windows 7 x64 Service Pack 1

- Windows 8 x32

- Windows 8 x64

- Windows Server 2012

- Windows RT

- Windows Server 2008 for 32-bit Systems, R2 and SP1(Server Core 安裝)

- Windows Server 2008 for x64-based Systems, R2 and SP1(Server Core 安裝)

- Windows Server 2012 (Server Core 安裝)

- Microsoft Office 套件及軟體:

- Microsoft Office 2003 Service Pack 3

- Microsoft Office 2007 Service Pack 3

- Microsoft Office 2010 Service Pack 1 x32

- Microsoft Office 2010 Service Pack 1 x64

- Microsoft 開發者工具和軟體:

- Microsoft Visual Studio .NET 2003 Service Pack 1

- Microsoft Silverlight 5

- Microsoft 通訊平台和軟體:

- Microsoft Lync 2010 x32

- Microsoft Lync 2010 x64

- Microsoft Lync 2010 Attendee (使用者層級安裝)

- Microsoft Lync 2013 x32

- Microsoft Lync Basic 2013 x32

- Microsoft Lync 2013 x64

- Microsoft Lync Basic 2013 x64

- Microsoft 資訊安全軟體:

- Windows 7 (x86) for Windows Defender

- Windows 7 (x64) for Windows Defender

- Windows Server 2008 R2 (x64) for Windows Defender

解決辦法: 詳細資訊請參考微軟官方網站 細節描述: 詳細資訊請參考微軟官方網站 參考資訊: Microsoft - ms13-052 .NET Framework 和 Silverlight 中的資訊安全風險可能會允許遠端執行程式碼 (2861561)

-

201306 病毒通告

2013-6-07

弱點通告:Apple Safari 存在繞過安全性限制及其他多項弱點,請使用者儘速更新! 2013/06/07

風險等級: 高度威脅 摘 要: Apple Safari 存在繞過安全性限制及其他多項弱點,惡意人士可透過引誘使用者瀏覽事先建立的惡意網頁後,便可執行任意程式碼、提升權限、規避部份安全限制等讓使用者系統受駭之安全性弱點。 目前已知會受到影響的版本為Apple Safari 6.0.5 之前版本,中華電信SOC 建議使用者應儘速上網更新,以降低受駭風險。 影響系統 : Apple Safari 6.0.5 之前版本 解決辦法: 手動下載安裝: Apple Safari 6.0.5 (含)之後版本 細節描述: Apple 近日發佈Apple Safari 存在多種弱點,該弱點起因於 (1)綁定存在漏洞的WebKit 版本。 (2)WebKit 上未預期的錯誤可被利用來執行任意代碼。 (3)關於iframe handling 的錯誤可被利用來進行跨站腳本(cross-site scrīpting) 攻擊。 (4)關於XSS Auditor 的未預期錯誤,可被利用來繞過某些安全性限制,例如改變行為模式。惡意人士可透過引誘使用者瀏覽事先建立的惡意網頁後,便可執行任意程式碼、洩露機敏性資訊、規避部份安全限制。中華電信SOC 在此建議使用者應儘速上網下載更新,並勿隨意瀏覽來源不明的網頁以及開啟郵件附加檔案,以降低受駭風險。 參考資訊: Apple

Secunia -

201305 病毒通告

2013-5-07

事件通告:IE 8 含有可能會允許遠端執行程式碼的弱點,請儘速調整IE 設定! 2013/05/07

風險等級: 警戒狀態 摘 要: 【弱點說明】 Microsoft 發現已有嘗試利用IE 8 允許遠端執行程式碼漏洞的攻擊,攻擊者可利用漏洞架設蓄意製作的網站,引誘使用者檢視該網站。若使用者瀏覽惡意網頁後觸發此漏洞則會損毀記憶體,攻擊者得以在IE 程式內,以目前使用者的權限等級執行任意程式碼。

目前Microsoft 已公布建議處理措施,將網際網路安全性區域設定變更為封鎖 ActiveX 控制項及動態指令碼處理後,即可防範此資訊安全風險遭到利用。中華電信SOC 建議管理者及使用者儘速調整IE 8 設定,並勿隨意瀏覽來源不明的網頁,以降低受駭風險。

【影響範圍】

這個弱點僅影響IE 8 版本,而IE 6、IE 7、IE 9 以及IE 10 不受影響。

【建議措施】 在Microsoft 尚未公布解決方案前,建議可先調整IE 設定,將 [網際網路] 及 [近端內部網路] 安全性區域設定為 [高],可封鎖這些區域中的 ActiveX 控制項及動態指令碼處理,調整方式如下:

- 1. 在 Internet Explorer 的 [工具] 功能表,按一下 [網際網路選項]。

2. 在 [網際網路選項] 對話方塊中,按一下 [安全性] 索引標籤,再按 [網際網路]。

3. 在 [此區域的安全性等級] 下方,將滑桿移至 [高]。如此即可將您所造訪的所有網站都設定為 [高] 安全層級。

4. 按一下 [近端內部網路]。

5. 在 [此區域的安全性等級] 下方,將滑桿移至 [高]。如此即可將您所造訪的所有網站都設定為 [高] 安全層級。

6. 按一下 [確定] 接受所有變更,回到 Internet Explorer。

【修訂】

- v1.0 (2013/05/07):發佈事件通告。

細節描述: 參考資訊: -

201304 病毒通告

2013-4-10

弱點通告:微軟發佈 4月份安全性公告,請儘速更新! 2013/04/10

風險等級: 高度威脅 摘 要: - 微軟本週發佈 4月份重要安全性更新共 9 個,摘要說明如下:

- ms13-028 Internet Explorer 積存資訊安全更新 (2817183)

嚴重等級:重大 - ms13-029 遠端桌面用戶端中 的資訊安全風險可能會允許遠端執行程式碼 (2828223)

嚴重等級:重大 - ms13-030 SharePoint 中的資訊安全風險可能會導致資訊洩漏 (2827663)

嚴重等級:重要 - ms13-031 Windows 核心中的資訊安全風險可能會允許權限提高 (2813170)

嚴重等級:重要 - ms13-032 Active Directory 中的資訊安全風險可能會導致阻斷服務 (2830914)

嚴重等級:重要 - ms13-033 Windows Client/Server Run-time Subsystem (CSRSS) 中的資訊安全風險可能會允許權限提高 (2820917)

嚴重等級:重要 - ms13-034 Microsoft Antimalware Client 中的資訊安全風險可能會允許權限提高 (2823482)

嚴重等級:重要 - ms13-035 HTML 清理資訊元件中的資訊安全風險可能會允許權限提高 (2821818)

嚴重等級:重要 - ms13-036 核心模式驅動程式中的資訊安全風險可能會允許權限提高 (2829996)

嚴重等級:重要

影響系統 : - Windows 作業系統與元件:

- Windows XP Service Pack 3

- Windows XP Professional x64 Edition Service Pack 2

- Windows Server 2003 Service Pack 2

- Windows Server 2003 x64 Edition Service Pack 2

- Windows Server 2003 SP2 for Itanium-based Systems

- Windows Vista Service Pack 2

- Windows Vista x64 Edition Service Pack 2

- Windows Server 2008 for 32-bit Systems, R2 and SP2

- Windows Server 2008 for x64-based Systems, R2 and SP1

- Windows Server 2008 for Itanium-based Systems, R2 and SP1

- Windows 7 x32

- Windows 7 x64

- Windows 7 x32 Service Pack 1

- Windows 7 x64 Service Pack 1

- Windows 8 x32

- Windows 8 x64

- Windows Server 2012

- Windows RT

- Windows Server 2008 for 32-bit Systems, R2 and SP1(Server Core 安裝)

- Windows Server 2008 for x64-based Systems, R2 and SP1(Server Core 安裝)

- Windows Server 2012 (Server Core 安裝)

- Microsoft Office 套件及軟體:

- Microsoft Visio Viewer 2010 Service Pack 1 (32 位元版本)

- Microsoft Visio Viewer 2010 Service Pack 1 (64 位元版本)

- Microsoft 伺服器軟體:

- Microsoft SharePoint Server 2010 Service Pack 1

- Microsoft SharePoint Server 2013

- Microsoft Groove Server 2010 Service Pack 1

- Microsoft SharePoint Foundation 2010 Service Pack 1

- Microsoft Office Web Apps:

- Microsoft Office Web Apps 2010 Service Pack 1

- Microsoft 資訊安全軟體:

- 適用於 Windows 8 及 Windows RT 的 Windows Defender

解決辦法: 詳細資訊請參考微軟官方網站 細節描述: 詳細資訊請參考微軟官方網站 參考資訊: Microsoft - ms13-028 Internet Explorer 積存資訊安全更新 (2817183)

-

201303 病毒通告

2013-3-13

弱點通告:微軟發佈 3月份安全性公告,請儘速更新! 2013/03/13

風險等級: 高度威脅 摘 要: - 微軟本週發佈 3月份重要安全性更新共 7 個,摘要說明如下:

- ms13-021 IInternet Explorer 積存資訊安全更新 (2809289)

嚴重等級:重大 - ms13-022 Silverlight 中的資訊安全風險可能會允許遠端執行程式碼 (2814124)

嚴重等級:重大 - ms13-023 Microsoft Visio Viewer 2010 中的資訊安全風險可能會允許遠端執行程式碼 (2801261)

嚴重等級:重大 - ms13-024 SharePoint 中的資訊安全風險可能會允許提高權限 (2780176)

嚴重等級:重大 - ms13-025 Microsoft OneNote 中的資訊安全風險可能會允許資訊洩漏 (2816264)

嚴重等級:重要 - ms13-026 Office Outlook for Mac 中的資訊安全風險可能允許資訊洩漏 (2813682)

嚴重等級:重要 - ms13-027 核心模式驅動程式中的資訊安全風險可能會允許權限提高 (2807986)

嚴重等級:重要

影響系統 : - Windows 作業系統與元件:

- Windows XP Service Pack 3

- Windows XP Professional x64 Edition Service Pack 2

- Windows Server 2003 Service Pack 2

- Windows Server 2003 x64 Edition Service Pack 2

- Windows Server 2003 SP2 for Itanium-based Systems

- Windows Vista Service Pack 2

- Windows Vista x64 Edition Service Pack 2

- Windows Server 2008 for 32-bit Systems, R2 and SP2

- Windows Server 2008 for x64-based Systems, R2 and SP1

- Windows Server 2008 for Itanium-based Systems, R2 and SP1

- Windows 7 x32

- Windows 7 x64

- Windows 7 x32 Service Pack 1

- Windows 7 x64 Service Pack 1

- Windows 8 x32

- Windows 8 x64

- Windows Server 2012

- Windows RT

- Windows Server 2008 for 32-bit Systems, R2 and SP1(Server Core 安裝)

- Windows Server 2008 for x64-based Systems, R2 and SP1(Server Core 安裝)

- Windows Server 2012 (Server Core 安裝)

- Microsoft Office 套件及軟體:

- Microsoft Visio Viewer 2010 Service Pack 1 (32 位元版本)

- Microsoft Visio Viewer 2010 Service Pack 1 (64 位元版本)

- Microsoft Visio 2010 Service Pack 1 (32 位元版本)

- Microsoft Visio 2010 Service Pack 1 (64 位元版本)

- Microsoft Office 2010 Filter Pack Service Pack 1 (32位元版本)

- Microsoft Office 2010 Filter Pack Service Pack 1 (64位元版本)

- Microsoft OneNote 2010 Service Pack 1 (32 位元版本)

- Microsoft OneNote 2010 Service Pack 1 (64 位元版本)

- Microsoft Office 2008 for Mac

- Microsoft Office for Mac 2011

- Microsoft 開發者工具和軟體:

- Microsoft Silverlight 5 for Mac

- Microsoft Silverlight 5 Developer Runtime for Mac

- Microsoft Silverlight 5 for Microsoft Windows

- Microsoft Silverlight 5 Developer Runtime for Microsoft Windows

- Microsoft 伺服器軟體:

- Microsoft SharePoint Server 2010 Service Pack 1

- Microsoft SharePoint Foundation 2010 Service Pack 1

解決辦法: 詳細資訊請參考微軟官方網站 細節描述: 詳細資訊請參考微軟官方網站 參考資訊: Microsoft - ms13-021 IInternet Explorer 積存資訊安全更新 (2809289)

-

201302 病毒通告

2013-2-07

弱點通告:Oracle Java 存在多項安全性弱點,請使用者儘速更新! 2013/02/07

風險等級: 高度威脅 摘 要: Oracle Java JDK 、JRE 及SDK 存在多項安全性弱點,惡意人士可透過引誘使用者瀏覽事先建立的惡意網頁後,便可執行任意程式碼、洩露機敏性資訊、規避部份安全限制等讓使用者系統受駭之安全性弱點。目前已知會受到影響的版本為Java JDK 及JRE 7 Update 11 (含)之前版本、Java JDK 及JRE 6 Update 38 (含)之前版本、Java JDK 及JRE 5.0 Update 38 (含)之前版本、 Java SDK 及JRE 1.4.2_20 (含)之前版本、JavaFX 2.2.4 (含)之前版本。中華電信SOC 建議使用者應儘速上網更新,以降低受駭風險。 影響系統 : Java JDK 及JRE 7 Update 11 (含)之前版本 Java JDK 及JRE 6 Update 38 (含)之前版本 Java JDK 及JRE 5.0 Update 38 (含)之前版本 Java SDK 及JRE 1.4.2_20 (含)之前版本 JavaFX 2.2.4 (含)之前版本 解決辦法: 手動下載安裝: 更新至 Java JDK 及JRE 7 Update 13 (含)之後版本 更新至 Java JDK 及JRE 6 Update 39 (含)之後版本 更新至 JavaFX 2.2.5 (含)之後版本 細節描述: Oracle 近日針對 Java JDK 、JRE 及SDK 發佈多項弱點修補程式,多數弱點起因於 (1)用戶端和伺服器端部署2D 、AWT 、CORBA 等元件或用戶端部署JMX 、JavaFX 、Libraries 、scrīpting 、Sound 、Beans 、JAX-WS 、RMI 及JAXP 等元件產生非預期的錯誤,可能被利用來執行任意程式碼、竄改資料、洩露資訊。 (2)用戶端部署JSSE 元件會有非預期的錯誤,可能被利用來透過SSL/TLS 進行DoS攻擊、洩露及竄改資料。 (3)用戶端部署Install 元件產生非預期的錯誤可能被利用來取得特權。

惡意人士可透過引誘使用者瀏覽事先建立的惡意網頁後,便可執行任意程式碼、洩露機敏性資訊、規避部份安全限制。中華電信SOC 在此建議使用者應儘速上網下載更新,並勿隨意瀏覽來源不明的網頁以及開啟郵件附加檔案,以降低受駭風險。參考資訊: Oracle

Secunia

我的最新商品

-

2008-3-08 06:07:39

超值多媒體網際電腦主機AMD 9500 四核心技嘉主機板2 GB DDRII RAMATI Radeon™3D 顯示卡320GB SATA II 硬碟機ASUA全能 DVD 燒錄機10/100/1

-

2008-3-08 05:59:00

超值多媒體網際電腦主機AMD X2 6200+ 雙核心技嘉主機板2 GB DDRII RAMATI Radeon™3D 顯示卡250GB SATA II 硬碟機ASUA全能 DVD 燒錄機10/100/10

-

2008-3-08 05:26:37

超值多媒體網際電腦主機AMD X2 5000+ 雙核心技嘉主機板2 GB DDRII RAMNVIDIA®3D 顯示卡160GB SATA II 硬碟機ASUA全能 DVD 燒錄機10/100/1000網

-

2008-3-08 04:50:31

超值多媒體網際電腦主機AMD X2 4.2 雙核心技嘉主機板1 GB DDRII RAMNVIDIA®3D 顯示卡160GB SATA II 硬碟機ASUA全能 DVD 燒錄機10/100/1000網路卡+3D